Las estafas por phishing a través de códigos QR en dispositivos móviles se ha vuelto una amenaza de todos los días.

En el último Informe Trimestral de Inteligencia sobre Amenazas Cibernéticas de HP Wolf Security, muestra que los hackers están diversificando sus métodos de ataque, provocando un aumento en las campañas de phishing basadas en la captura de códigos QR.

Aislando a las PCs de las amenazas que evadieron las herramientas de detección, HP Wolf Security cuenta con información específica sobre las últimas técnicas que utilizan los ciberdelincuentes en el cambiante panorama de las amenazas de ciberseguridad.

A la fecha, los usuarios de HP Wolf Security han hecho clic en más de 25.000 millones de archivos adjuntos de correos, páginas web y archivos descargados sin reporte de alguna vulneración.

Desde febrero de 2022, Microsoft comenzó a bloquear las macros en los archivos de Office de forma predeterminada, lo cual dificulta que los atacantes ejecuten código malicioso.

Los datos recopilados por el equipo de investigación de amenazas de HP muestran que, desde el segundo trimestre de 2022, los atacantes han estado diversificando sus técnicas para encontrar nuevas formas de vulnerar dispositivos y robar datos.

Estafas diarias por escaneo de códigos QR

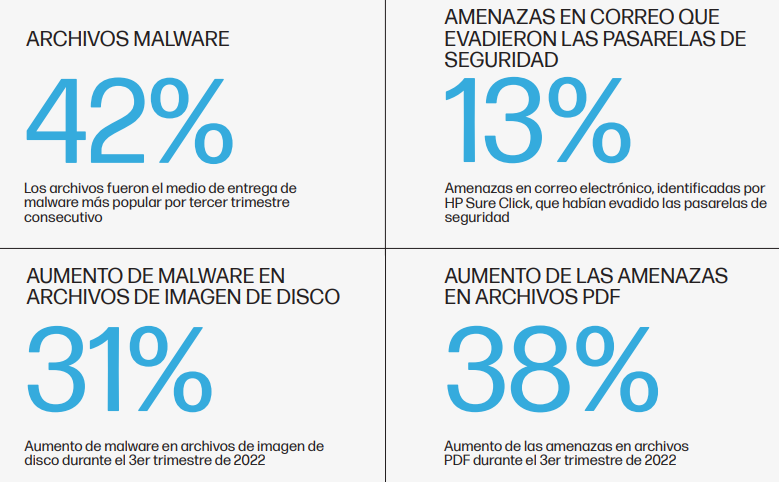

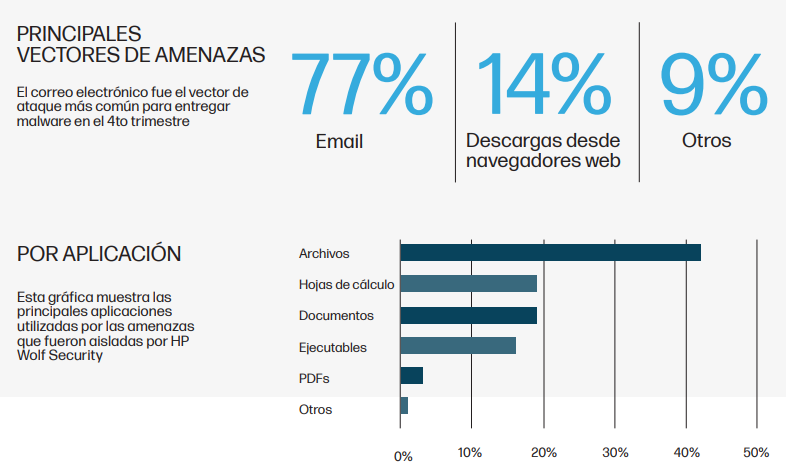

Con base en la información de millones de dispositivos que ejecutan HP Wolf Security, la investigación develó lo siguiente:

- El auge de las estafas por escaneo de códigos QR. Desde octubre de 2022, HP ha visto casi a diario campañas de “estafa por escaneo QR”. Estas estafas engañan a los usuarios para que escaneen desde la PC estos códigos con sus dispositivos móviles, y así sacar ventaja potencial de las débiles protecciones y detecciones de phishing en dichos dispositivos. Los códigos QR dirigen a los usuarios a sitios web maliciosos donde les solicitan los datos de sus tarjetas de débito y crédito. Los ejemplos en el informe del cuarto trimestre incluyen campañas que se disfrazan como empresas de paquetería que solicitan un pago.

- HP observó un aumento del 38 % en archivos PDF maliciosos. En ataques recientes se utilizaron imágenes adjuntas que vinculan a archivos ZIP encriptados, evitando los escáneres web. Las instrucciones del PDF contienen una contraseña que sirve para engañar al usuario. Una vez que el usuario ingresa dicha contraseña, descarga un archivo ZIP que despliega QakBot o IcedID malicioso para obtener acceso no autorizado a los sistemas utilizados como puntas de lanza para implementar ransomware.

- El 42 % del malware se entregó dentro de archivos tipo ZIP, RAR e IMG. La popularidad de estos archivos ha aumentado un 20% desde el primer trimestre de 2022, debido a que los ciberdelincuentes cambian a scripts para ejecutar sus cargas útiles. Esto se compara con el 38% de malware que se entrega a través de archivos de Office como Microsoft Word, Excel y PowerPoint.

En el cuarto trimestre, HP también descubrió 24 proyectos de software populares que fueron imitados en campañas de malvertising utilizadas para infectar PCs con ocho familias de malware; lo anterior, comparado con solo dos campañas similares el año pasado.

Los ataques confían en que los usuarios hagan clic en los anuncios publicitarios del motor de búsqueda, los cuales conducen a sitios web maliciosos que se ven casi idénticos a los sitios web reales.

HP Wolf Security ejecuta tareas riesgosas, tales como abrir archivos adjuntos de email, descargar archivos y hacer clic en enlaces, y las realiza en máquinas microvirtuales aisladas (micro-VMs) para proteger a los usuarios, capturando rastros detallados de los intentos de infección.

La tecnología de aislamiento de aplicaciones de HP mitiga las amenazas que podrían escapar a otras herramientas de seguridad y proporciona información única sobre las nuevas técnicas de intrusión y el comportamiento de los actores de amenazas.

Si desea conocer todo el informe completo, puede consultar aquí